看似一条普通的促销或资讯类短信,但用户点击链接后会跳转至相应活动页面。全程并无异常,然而该用户的App账户信息或个人相册已经被“克隆”到攻击者的手机中。

近日,一款针对安卓系统的隐私窃取手段被曝光。据了解,“克隆漏洞”于2012年首次被发现,2017年底由腾讯安全玄武实验室通报给工信部,目前已被编号为CNE201736682,并由国家信息安全漏洞共享平台(简称CNVD)通知存在漏洞的App厂商对之进行排查、修复。1月9日,CNVD针对“克隆漏洞”发布公告,将该漏洞综合评级为“高危”,并给出了修复建议。

“目前还没有收到修复反馈的App厂商包括京东到家、饿了么、聚美优品、豆瓣、易车、铁友火车票、虎扑、微店等10家”,国家互联网应急中心网络安全处副处长李佳向南都记者表示,对于拒不修复的将会按照《网络安全法》采取强制措施。

27家App查出“克隆漏洞”

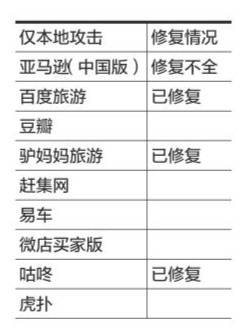

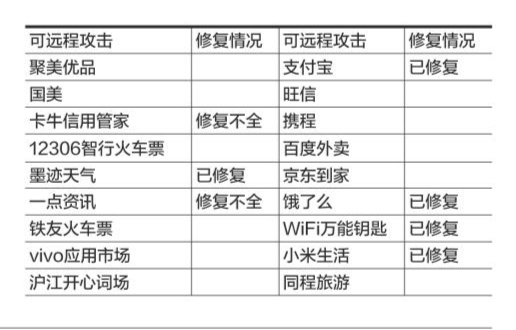

“我们在国内安卓应用市场上检测了大概200个应用,发现有27个存在问题,其中18个App可以被远程攻击,即通过短信链接复制。另外9个App只能从本地被攻击,即通过手机上装载的恶意应用实现类似 克隆 功能”,腾讯安全玄武安全实验室负责人于旸称。

尽管目前尚未发现有黑客利用该漏洞窃取用户隐私案例,但于旸认为,该漏洞应引起广泛关注,普通用户应对此有防范心理,而App厂商和手机厂商则应提前修复以防范于未然。

“这类攻击真实发生的时候普通用户很难防范”,网络安全公司知道创宇首席安全官周景平向南都记者表示,因为在现实的场景下,攻击者会伪装成各种各样的场景,包括链接短信、扫描二维码访问网页等。周景平建议,普通用户应该从以下方面进行防范,“别人发的链接少点,不太确定的二维码不要出于好奇扫码;其次要关注官方的升级,操作系统、各类App要及时升级。”

目前8个应用完全修复

据悉,该“克隆漏洞”仅存在于安卓系统中。目前,无论是安卓系统的安全团队还是各个安卓手机厂商的技术团队都尚未对此漏洞作出回应。

“操作系统的架构更改比较困难,考虑因素更多,很难针对每一款漏洞都作出调整”,但周景平建议,比如对开发App的个人和厂商作系统能够出些提示,在调用开发时提示可能存在克隆攻击的风险,需要怎么安全开发。”

据了解,CNVD去年12月10号向漏洞涉及的27家A pp企业发送漏洞安全通报,同时提供了修复方案。据李佳介绍,通知发出一周后,收到了包括支付宝、百度外卖、国美等等大部分A pp的主动反馈,表示已经在修复漏洞的进程中。

“截至2018年1月9日,27款存在漏洞的A pp中有11个已进行修复,但其中有三个没有完全修复”,于旸称。此外,“目前还没有收到反馈的A pp厂商包括京东到家、饿了么、聚美优品、豆瓣、易车、铁友火车票、虎扑、微店等10家厂商”,李佳向南都记者表示,对于拒不修复的将会按照《网络安全法》采取强制措施。采写:南都记者马宁宁

责任编辑:金林舒

特别声明:本网登载内容出于更直观传递信息之目的。该内容版权归原作者所有,并不代表本网赞同其观点和对其真实性负责。如该内容涉及任何第三方合法权利,请及时与ts@hxnews.com联系或者请点击右侧投诉按钮,我们会及时反馈并处理完毕。

- 9款App涉嫌过度获取权限怎么回事?这9款App名单曝光需警惕2019-03-29

- 福州市推进“e福州”APP惠民服务升级2019-03-16

- 治理校园app乱象是怎么回事?治理校园app乱象有哪些新举措2019-03-13

- 最新科技数码 频道推荐

-

Uber司机性侵是怎么回事 Uber卷入官司对IPO有2019-04-04

- 进入图片频道最新图文

- 进入视频频道最新视频

- 一周热点新闻

已有0人发表了评论